Praxistipps für IT-Sicherheit

Unsere Praxistipps für IT-Sicherheit geben Ihnen eine konkrete Empfehlung, welche Maßnahmen mindestens nötig sind, um Ihr Unternehmen zu schützen. Basierend auf unseren Praxiserfahrungen können Sie mit dieser Checkliste beruhigt Ihren Geschäften nachgehen und obendrein noch den Zugriff aus dem Homeoffice ermöglichen.

Schützen Sie Ihr Unternehmen richtig?

IT-Sicherheitspaket als Basis-Schutz für

kleine und mittlere Unternehmen

Eine richtig konfigurierte Firewall

Im Internet kann sich mittlerweile jeder Tools herunterladen, die dazu gebaut wurden, offene und ungeschützte Netzwerke aufzuspüren und darin einzudringen. Ist der Zugriff erst einmal hergestellt, hat der Angreifer viele Möglichkeiten, Schaden anzurichten: Ausspähen sensibler Daten, Löschen oder Verschlüsseln der Daten mit anschließender Lösegeldforderung, Störung der Produktion durch Eingriff in Maschinensteuerungen, … um nur einige zu nennen.

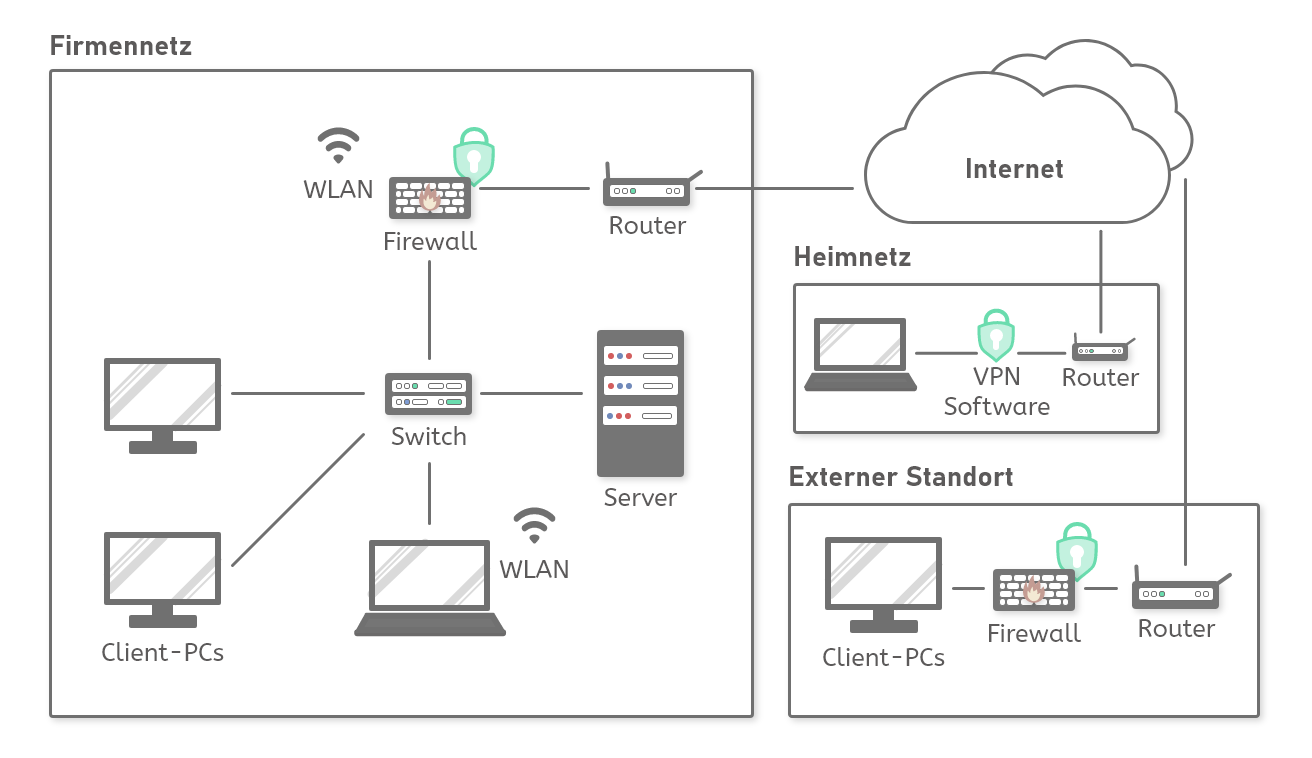

Eine gut konfigurierte Firewall verhindert wirksam das unerwünschte Eindringen von außen in Ihr Netzwerk und das Ausspähen oder Löschen Ihrer Daten. Dabei muss sie andererseits den erwünschten Zugriff für Mitarbeiter von außen per VPN ermöglichen. Umgekehrt sollte vom Inneren des Netzwerkes der Zugriff auf schädliche Websites verhindert, aber der normale Datenverkehr nicht behindert werden.

Um das alles zu gewährleisten, benötigt man eine voll ausgestattete Firewall, deren Software ständig angepasst wird, da die Angreifer permanent versuchen, neue Lücken auszunutzen.

Beispielprodukte

Zum Beispiel stellen die Securepoint NextGen UTM-Firewalls Unternehmen einen sicheren Internetzugang zur Verfügung. Sie sind perfekt für den Aufbau und den Schutz moderner Unternehmensnetze geeignet. Leistungsfähige IT-Sicherheitsanwendungen (Firewall, VPN-Gateway, zwei Virus-/Malware-Scanner, High-End Spamfilter, Echtzeit Content-Filter für Web und E-Mail, Zero-Hour-Protection, Einbruchserkennung, Authentisierung etc.) sorgen für einen durchgängig sicheren Netzwerkbetrieb. Ein UTM-System, an einem zentralen Punkt, schützt das komplette Netzwerk.

Ein aktueller Viren-Scanner

Eine aktuelle Antiviren-Software darf auf keinem Endgerät fehlen – auch auf dem Smartphone oder Tablet nicht.

Die aktuellen Produkte bieten neben dem reinen Virenschutz vielfach auch noch zusätzliche Funktionen wie sicheres Online-Banking, Diebstahlschutz, Kindersicherung, Desktop-Firewall und ähnliches für eine zusätzliche Absicherung.

Beispielprodukte

Antiviren-Software sollte vor allem zuverlässig und aktuell sein. Im Unternehmensumfeld gibt es noch weitere Anforderungen, wie die Möglichkeit einer zentralen Konfiguration durch den Administrator. Letztlich sollte der Benutzer weitgehend ungestört arbeiten können und die Anwendungen auf dem PC sollten nicht mehr als unvermeidbar in ihrer Leistung beeinflusst werden. Zwei Produkte, die das erfüllen und die wir selbst nutzen, sind z.B. ESET Internet Security oder SECUREPOINT Antivirus Pro.

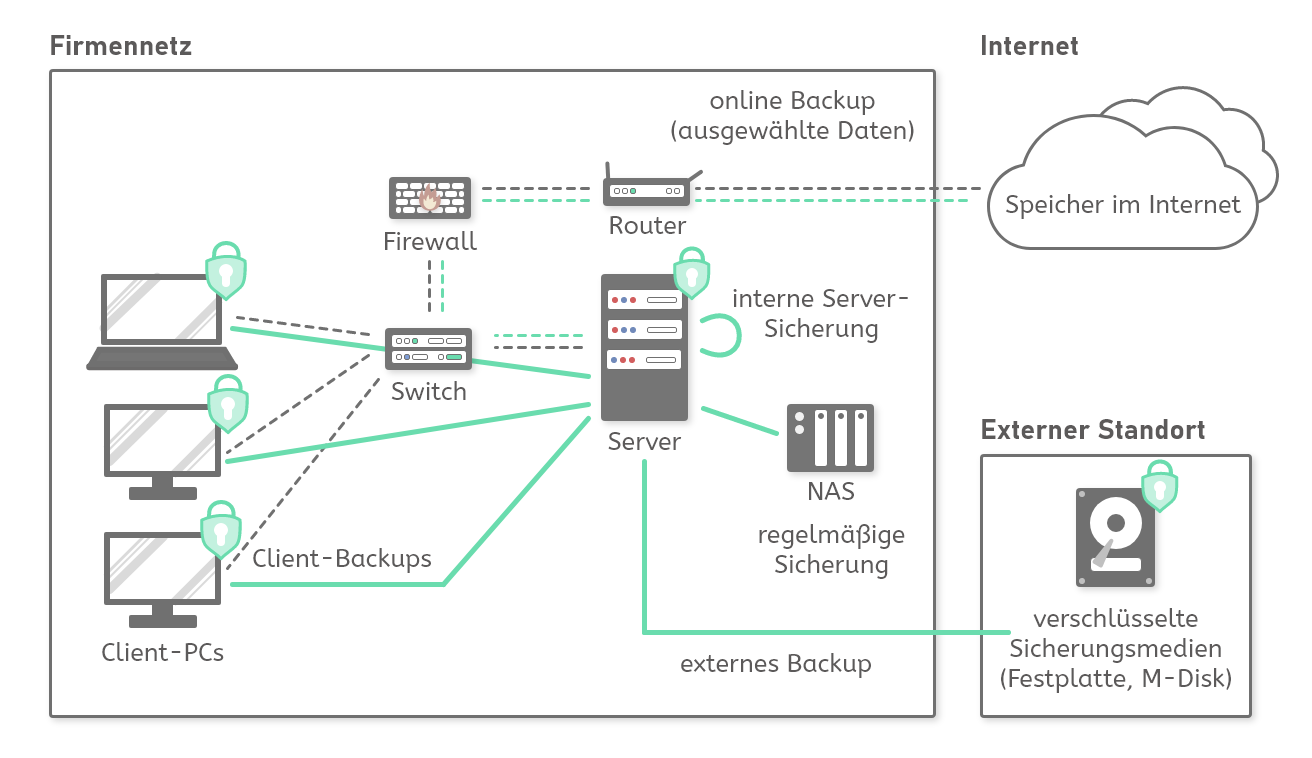

Ein funktionierendes Backup

Stellen Sie sich einmal vor, Sie kommen eines Morgens in Ihr Büro und schalten Ihren Rechner ein, aber er fährt nicht hoch. Der Bildschirm bleibt dunkel. Ihre Dateien sind weg, Anschreiben, E-Mails, Bilder, Projekte, Zeichnungen … alles.

So etwas passiert. Kein Witz. Leider. Oder der Rechner fährt noch hoch, aber die Daten sind komplett verschlüsselt.

Spätestens dann sind Sie froh, wenn sie eine Datensicherung gemacht haben (die nicht auch verschlüsselt ist). Sichern Sie regelmäßig und am besten automatisch Ihre Daten und kontrollieren Sie, ob die Sicherung erfolgreich war.

Eine Sicherung nutzt nichts, wenn Sie nicht wiederherstellbar ist. Also sollte auch das hin und wieder getestet werden. Zumindest die wichtigsten Daten sollten geschützt vor Zerstörung (Verschlüsselungstrojaner, Feuer, Wasser …) aufbewahrt werden.

Beispielprodukte

Für die tägliche automatische Sicherung eignet sich sehr gut der Einsatz eines NAS (Network Attached Storage). Beispiele für ein solches NAS ist die Synology NAS Disk Station DS218 (20 TB).

Zusätzlich sollte hin und wieder eine Sicherung an einen anderen Ort gebracht werden. Dazu kann man mobile USB-Festplatten nutzen.

Daten, die über sehr lange Zeiträume aufbewahrt werden sollen, z.B. die jährliche Sicherung wichtiger Dokumente, verewigt man am besten auf einer Milennium-Disk.

Organisatorische Maßnahmen

Wissen schützt!!!

Wenn Sie und Ihre Mitarbeiter die Gefahren kennen, können Sie sich am besten davor schützen. Da dies ein sehr umfangreiches Thema ist, mit dem man sich eingehender beschäftigen sollte, seien hier nur einige wesentliche Punkte erwähnt:

Ein Rechner ohne Kennwortschutz, der sich auch so nennen kann (geheime persönliche Passwörter, die nicht einfach zu erraten sind), ist eine „leichte Beute“ für Angreifer! Es ist zwar manchmal etwas lästig, immer ein Kennwort eingeben zu müssen, aber es ist gerade in Unternehmen absolut notwendig. Genauso wie der Schutz vor unbefugtem Zugriff – besonders bei Publikumsverkehr z.B. am Empfang oder im Verkaufsraum.

Ein großer Teil der Vorfälle passiert im Umgang mit E-Mails, die z.B. Verschlüsselungssoftware enthalten und versehentlich geöffnet werden. Hier ist besondere Vorsicht bei E-Mails aus unbekannten Quellen geboten. Viele solcher E-Mails sind z.B. als Bewerbung getarnt. Oft ist es aber gar nicht so leicht, die guten von den bösen zu unterscheiden, z.B. wenn sich der Absender als jemand ausgibt, den Sie eigentlich kennen.

Wenn Sie sich über einen öffentlichen WLAN-Hotspot mit Ihrem Firmennetzwerk verbinden, tun Sie das bitte nicht ohne VPN! Anderenfalls ist es für einen Angreifer sehr leicht, Ihren Netzwerkverkehr mitzulesen und die Kennwörter auszuspähen. Das passiert leider immer wieder, auch an Orten, bei denen man das nicht erwartet – z.B. Krankenhäusern!

Nutzen Sie Schulungsangebote und Quellen im Internet, um sich weitergehend zu informieren.

Aufbau des Netzwerkes

Zum Schutz eines Netzwerkes gehört nicht nur das Vorhandensein bestimmter Komponenten. Genauso wichtig ist auch die Struktur, über die die Netzwerkteilnehmer miteinander verbunden sind. Die beste Firewall nutzt wenig, wenn jemand in der Lage ist, sich an ihr „vorbeizumogeln“.

Ein gut strukturiertes Netzwerk gewährleistet nicht nur die Wirksamkeit der getroffenen Schutzmaßnahmen, sondern ist auch entscheidend für die Leistungsfähigkeit. Wir verbringen sehr viel Zeit damit, vor dem Rechner zu warten, bis sich eine Datei öffnet, ein Programm startet oder ein Download fertig ist. Manchmal lassen sich diese Wartezeiten durch Optimierung des Netzwerkes erheblich verkürzen. Es lohnt sich also, solche oftmals „gewachsenen“ Strukturen von Zeit zu Zeit zu überdenken.

Aktuelle Software

Genauso wie die Antiviren-Software benötigen alle Programme, die über Netzwerke kommunizieren, regelmäßige Updates, um die immer wieder neu entdeckten Sicherheitslücken zu schließen.

Ganz besonders trifft das natürlich für Betriebssysteme, die Internet-Browser und Banking-Software zu, aber auch für alle anderen Apps, die eine Internetverbindung nutzen.

Checkliste für Maßnahmen

Hier finden Sie eine Checkliste mit den grundlegenden Maßnahmen und Praxistipps für IT-Sicherheit.

Eine richtig

konfigurierte Firewall

Sind alle Zugänge zum Netzwerk durch eine auf Ihre Bedürfnisse ausgerichtete Firewall geschützt?

Organisatorische Maßnahmen

Besitzen Ihre Mitarbeiter das nötige Risikobewusstsein?

Gibt es Regeln für den richtigen Umgang mit Sicherheit, wie z.B. sichere Passwörter?

Ein aktueller

Viren-Scanner

Ist eine Anti-Virus-Software installiert, aktuell und richtig konfiguriert?

Aufbau des Netzwerkes

Ist die Netzwerkstruktur nach Ihren Bedürfnissen optimiert und gesichert?

Ein funktionierendes

Backup

Sind für alle Daten geeignete Backup-Pläne festgelegt, die auch regelmäßig getestet werden?

Aktuelle Software

Ist Ihre Software auf dem neusten Stand und wird regelmäßig aktualisiert?

Wir beraten Sie gern und erstellen Ihr individuelles Sicherheitspaket!

Die Verarbeitung der personenbezogenen Daten aus der Eingabemaske dient uns allein zur Bearbeitung der Kontaktaufnahme. Durch Absenden der Nachricht erklären Sie sich mit den Datenschutzbedingungen einverstanden.